Sie sind nicht angemeldet.

Lieber Besucher, herzlich willkommen bei: FM Total Forum. Falls dies Ihr erster Besuch auf dieser Seite ist, lesen Sie sich bitte die Hilfe durch. Dort wird Ihnen die Bedienung dieser Seite näher erläutert. Darüber hinaus sollten Sie sich registrieren, um alle Funktionen dieser Seite nutzen zu können. Benutzen Sie das Registrierungsformular, um sich zu registrieren oder informieren Sie sich ausführlich über den Registrierungsvorgang. Falls Sie sich bereits zu einem früheren Zeitpunkt registriert haben, können Sie sich hier anmelden.

Dieser Beitrag wurde bereits 1 mal editiert, zuletzt von »Micha« (14. März 2012, 21:28)

Zitat

Laut der britischen Technik-News-Webseite The Register wird Microsoft kein weiteres Service Pack für Windows 7 veröffentlichen. Die Seite beruft sich hierbei auf Quellen, welche dem Entwickler-Team des US-Unternehmens nahe stehen. Stattdessen soll das Betriebssystem weiterhin mit automatischen Updates gepflegt werden.

Seit der Veröffentlichung des Betriebssystems Windows NT gibt Microsoft in unregelmäßigen Abständen sogenannte Service Packs aus. Diese bündeln alle bis dato veröffentlichten Updates und Verbesserungen des jeweiligen Betriebssystems zu einer Datei, welche das Installieren der Updates wesentlich vereinfacht. Aber nicht nur das, auch der Internet Explorer hat schon seine eigenen Service Packs erhalten.

Schenkt man jetzt The Register Glauben, wird Microsoft in absehbarer Zeit - zumindest was Windows 7 angeht - mit dieser Tradition brechen. Denn wie man von einer dem Entwicklerteam nahestehenden Quelle erfahren haben will, wird es kein zweites Service Pack für das noch aktuelle Windows-Betriebssystem geben. Dies dürfte sowohl Privatbenutzern als auch Systembetreiber gleichermaßen aufstoßen.

Da die Entwicklung von Service Packs nicht gerade geringe Ressourcen benötigt, könnte gerade hier der Grund für Microsofts Entscheidung liegen, da das Unternehmen die vorhandenen Kräfte anscheinend lieber auf Windows 8 konzentriert.

Die Unterstützung seitens Microsoft für das Service Pack 1 von Windows 7 würde noch zwei Jahre nach Erscheinen eines Nachfolgers fortgeführt werden, der generelle Support bis Anfang 2020. Somit würde, sollte es kein weiteres Service Pack geben, das Service Pack 1 bis zum Supportende von Windows 7 weiter unterstützt.

Microsoft hat sich bisher nicht zu diesem Thema geäußert, verweist aber auf die automatische Update-Funktion in Windows 7.

Ich denke mal eher da sind einige angepisst und verteilen bei WOT schlechte Noten..

Zitat

Hallo,

seit ein paar Wochen bekomme ich über Norton immer eine Viruswarnung wenn ich die Webseite oder das Forum besuche.

Norton blockiert einen Angriff von: web attack: exploit toolkit website 4

Zitat

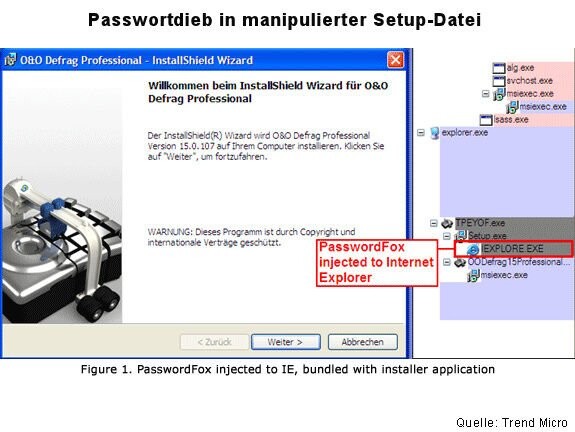

Von dem vor Wochen entdeckten Trojaner TSPY_PASSTEAL.A wurde jetzt von den Sicherheits-Experten bei Trend Micro eine weitere Variante entdeckt und TSPY_PASSTEAL.B getauft. Der Schädling ist auf den Diebstahl von in Browsern gespeicherten Passwörtern spezialisiert.

War TSPY_PASSTEAL.A durch die Ausnutzung des Add-ons PasswordFox noch auf Firefox spezialisiert, ist die neue Variante TSPY_PASSTEAL.B durch Ausnutzung der Erweiterung WebBrowserPassView auch in der Lage, Passwörter des Internet Explorer in den Versionen 4 bis 8, von Chromium und von Safari auszulesen.

Die Infektion mit dem Schädling erfolgt hauptsächlich in Tauschbörsen und in Bittorrent-Dateien, wo sie sich beispielsweise in Key-Generatoren zum Erzeugen von Lizenzschlüsseln für gestohlene Software oder in manipulierten Installationsdateien von gecrackter Software verstecken und bei deren Installation gleich mit installiert werden. Selbst in unverdächtigen E-Books aus Tauschbörsen wurde Trend Micro fündig.

Zitat

Bereits vor Kurzem war eine Sicherheitslücke beim beliebten Messenger WhatsApp bekannt geworden, mit der Anwender die Applikation mittels der Mobilfunknummer und der Seriennummer (IMEI) des Geräts auch abseits des mobilen Begleiters nutzen konnten. Kurz darauf hatten die Betreiber das Problem mit einem Update scheinbar behoben.

Doch nun haben die Kollegen von Heise ein Skript erhalten, mit welchem es ihnen erneut möglich war, ein WhatsApp-Konto zu übernehmen, sobald die zwei bereits genannten Faktoren wie Handynummer und Seriennummer vom Gerät des Nutzers vorlagen. Dem Bericht zufolge konnte man diese Sicherheitslücke auf einem Android-Gerät mit der zu diesem Zeitpunkt aktuellen Version 2.8.7326 von WhatsApp beobachten, wobei man davon ausgeht, dass das Problem auch in Versionen für andere Betriebssysteme wie Apples iOS vorliegt.

Die Betreiber hat Heise eigenen Angaben zufolge über das neue Sicherheitsproblem informiert, worauf sich das Unternehmen nach einigen Tagen per E-Mail erkundigte, welche Version der App betroffen ist. Diese Anfrage sollen die Kollegen „sofort“ beantwortet und zudem angeboten haben, sämtliche „vorliegenden Details über die Schwachstelle und das zum Account-Klau genutzte Skript zur Verfügung zu stellen.“ Diesbezüglich habe man jedoch keine Antwort erhalten.

Wie schwerwiegend die Sicherheitslücke tatsächlich ist, lässt sich aufgrund der zu diesem Zeitpunkt vorliegenden Informationen nicht definitiv sagen. Eine Anfrage seitens ComputerBase wurde von den Entwicklern noch nicht beantwortet.

Zitat

Microsoft hat wie angekündigt sieben Sicherheitsupdates veröffentlicht. Darunter ist ein kumulativer Patch für Internet Explorer 6, 7, 8, 9 und 10, der drei als “kritisch” eingestufte Lücken stopft. Zwei weitere kritische Fehler stecken in den Windows-Kernelmodustreibern unter Windows XP, Server 2003, Vista, Server 2008, 7, Server 2008 R2, 8, Server 2012 und Windows RT. Letztere lassen sich durch manipulierte Dokumente oder Websites ausnutzen, in die TrueType- oder OpenType-Schriftartdateien eingebettet sind.

Drei weitere Updates sollen ebenfalls kritische Schwachstellen in Word, Exchange Server und der Dateiverarbeitungskomponente von Windows beseitigen. Davon betroffen sind Nutzer von Word 2003, 2007 und 2010, Word Viewer, Exchange Server 2007 und 2010 sowie Windows XP, Server 2003, Vista, Server 2008, 7 und Server 2008 R2. Auch hier könnte ein Angreifer Schadcode einschleusen und ausführen.

Die beiden übrigen Updates stuft das Unternehmen als “wichtig” ein. Unter Windows XP, Server 2003, Vista, Server 2008, 7, Server 2008 R2, 8 und Server 2012 kann die Funktion DirectPlay eine Remotecodeausführung ermöglichen. Hier müsste ein Angreifer sein Opfer dazu verleiten, ein speziell gestaltetes Office-Dokument mit eingebetteten Inhalten zu öffnen. In Server 2008 R2 und Server 2012 steckt zudem ein Fehler in der IP-HTTPS-Komponente, mit der sich Sicherheitsfunktionen umgehen lassen.

Microsoft hat außerdem eine neue Version des Windows-Tools zum Entfernen bösartiger Software veröffentlicht. Weiter werden, zusammen mit den anderen Patches, nicht sicherheitsrelevante Aktualisierungen für Windows, Small Business Server 2011 Essentials, Home Server 2011 und Storage Server 2008 über Windows Update und das Microsoft Download Center verteilt.

Zitat

Adobe hat ein Sicherheitsupdate für Flash Player 11.5.502.110 und früher für Windows und Mac OS X veröffentlicht. Es stopft insgesamt drei Löcher, deren Risiko das Unternehmen als “kritisch” einstuft. Ein Angreifer könnte darüber einen Absturz der Anwendung auslösen und möglicherweise auch die vollständige Kontrolle über ein betroffenes System übernehmen.

Die Schwachstellen stecken auch in Flash Player 11.20.2.251 und früher für Linux, Flash Player 11.1.115.27 und früher für Android 4.x sowie Flash Player 11.1.111.24 und früher für Android 3.x und Android 2.x. Auch die Laufzeitumgebung Adobe AIR sowie das zugehörige SDK in der Version 3.5.0.600 für Windows und Mac OS X sind anfällig.

Adobes Security Bulletin zufolge beseitigen die Patches einen Speicherfehler, einen Pufferüberlauf sowie einen Integer-Überlauf. Alle drei Fehler erlauben demnach das Einschleusen und Ausführen von Schadcode. Zwei Lücken wurden von zwei Mitgliedern des Google-Security-Teams entdeckt. Informationen zur dritten Anfälligkeit erhielt Adobe von der HP-Tochter Tipping Point.

Betroffenen Nutzern rät Adobe dringend, auf die Version 11.5.502.135 für Windows, 11.5.502.136 für Mac OS X und 11.2.202.258 für Linux umzusteigen. Für Android 4.x steht die Version 11.1.115.34 sowie für Android 3.x und 2.x die Version 11.1.111.29 zur Verfügung. Adobe AIR und AIR SDK liegen nun in der Version 3.5.0.880 für Windows und 3.5.0.890 für Mac OS X vor.

Nutzer, die Flash schon installiert haben, erhalten die Aktualisierung automatisch. Alternativ kann das Update von der Adobe-Website heruntergeladen werden. Die neue Android-Version gibt es allerdings nur für Geräte, auf denen vor dem 15. August schon Flash installiert war. Die neue AIR-Version wird über das Air Download Center verteilt.

Darüber hinaus hat Adobe auch einen Hotfix für ColdFusion 10 und früher bereitgestellt. Er beseitigt eine Anfälligkeit in ColdFusion 10, 9.0.2, 9.0.1 und 9.0 unter Windows, Mac OS X und Unix, von der ein “hohes” Risiko ausgeht. Die Installation des Updates beschreibt Adobe in einem Hilfe-Artikel.

Zitat

Adobe hat weiterhin mit Sicherheitslücken seiner Flash-Applikation zu kämpfen. Nachdem in der jüngsten Vergangenheit immer wieder Sicherheitslücken bekannt wurden, hat der Software-Hersteller nach Bekanntwerden neuer Berichte kurzfristig ein Sicherheitsupdate veröffentlicht, um zwei kritische Lücken zu schließen.

Anlass für dieses Update sind Berichte über Angriffe auf Max OS X- und Windows-Systeme, welche Adobe von verschiedenen Unternehmen gemeldet wurden. Genaueres über diese Angriffe ist nicht bekannt, allerdings überraschen die Namen der Unternehmen, welche sich solch eines Angriffes ausgesetzt sahen. So haben unter anderem das Computer Response Team des Rüstungskonzerns Lockheed Martin, die Mitre Corporation und die Shadowserver Foundation Angriffe gemeldet. Da es sich hierbei um große Konzerne und Formierungen handelt, darf hier von einer gezielten Industriespionage ausgegangen werden.

Adobe rät, die Updates so schnell wie möglich einzuspielen, denn durch die vorhandenen Sicherheitslücken können Angreifer die Kontrolle über das komplette System erlangen. Bei Windows-Systemen geschieht dies über die ActiveX-Version des Flash-Players und über ein mit schädlichen Flash-Inhalten manipuliertes Word-Dokument, welches per E-Mail versendet wird. Eine weitere Möglichkeit, welche auch andere Systeme betrifft, besteht in einer Lücke im Flash-Player, welche im Zusammenspiel mit dem Safari- beziehungsweise Firefox-Browser genutzt wird. Hier geschieht der Angriff über schädliche Flash-Inhalten auf Webseiten.

Windows- und OS-X-Nutzer sollten ihr System nun auf die Version 11.5.502.149 aktualisieren, für Linux-Nutzer hat Adobe die Version 11.2.202.262 bereitgestellt. Auch für Android-Versionen gibt es ein Update: Bei Android ab der Version 4 werden die Lücken mit der Version 11.1.115.37 geschlossen und die Versionen 2.x und 3.x werden über die Version 11.1.111.32 versorgt. Googles Chrome und der Internet Explorer spielen das Update hingegen automatisch ein.

Zitat

Am 19. Februar hatte die Firma Oracle zuletzt Patches für Sicherheitslücken in Java veröffentlicht. Jetzt wurden erneut Schwachstellen im Java Browser Plug-In des Java SE 7 Update 15 entdeckt, die Oracle mittlerweile auch bestätigt hat. Darüber hinaus werden Exploits der Lücken in Java SE 7 Update 11 aktiv ausgenutzt.

Erneut war es Adam Gowdiak und dessen Firma Security Explorations, die die Lücken an Oracle meldete. Die Firma war für die Aufdeckung fast sämtlicher Verwundbarkeiten von Java der letzten zwölf Monate verantwortlich. Die mit Issue 54 and 55 gekennzeichneten Probleme wurden von Gowdiak am 25. Februar an Oracle übermittelt und mit einem Proof of Concept belegt. Oracle konnte den Report mittlerweile nachvollziehen und sagte zu, die Schwachstelle schnell zu beheben.

Werden die beiden Lücken 54 und 55 in Kombination ausgenutzt, so kann damit die Java-Sandbox umgangen und Schadcode injiziert werden. Diese Vorgehensweise fand vermutlich bei den Angriffen auf Firmen wie Microsoft, Apple, Facebook, Twitter und zwei US-amerikanische Tageszeitungen Anwendung, über die letzte Woche berichtet wurde. Die Issues 54 und 55 nutzen laut Gowdiak „das Java Reflection API in interessanter Weise aus“. Mehr wollte er zu diesem frühen Zeitpunkt nicht sagen, sah „den Ball aber klar in Oracles Spielfeld“.

Die Firma Rapid 7, die auch das Metasploit-Framework betreut, warnte derweil vor einem Exploit für die Lücken in Java SE 7 Update 11, die Oracle kürzlich geschlossen hatte. Der Exploit, der mittlerweile in diversen Hackertools wie Cool EK und Popads integriert wurde, wird aktiv ausgenutzt.

Adam Gowdiak und zunehmend mehr Experten raten angesichts der nicht abreißenden Folge von sicherheitsrelevanten Vorfällen bei Java, die in jedem Fall recht schnell auch aktiv ausgenutzt wurden, Java, wenn möglich, zu deaktivieren. Ist das nicht machbar, sollte darauf geachtet werden, dass Updates sehr zeitnah eingespielt werden. Der nächste offizielle Oracle-Patchday ist der 16. April. Sollten die neuen Verwundbarkeiten aktiv ausgenutzt werden, könnte sich Oracle dazu entschließen, die Lücken vorher zu reparieren.

Zitat

Der Mai-Patchday wird mal wieder etwas umfangreicher - insgesamt zehn Security Bulletins wird Microsoft am kommenden Dienstag, den 14. Mai 2013 veröffentlichen und damit 33 Schwachstellen in seinen Produkten schließen. Zwei der Bulletins sind als 'kritsch' und acht als 'wichtig' markiert. Nur vier Updates gelten explizit für Windows, die restlichen sechs adressieren Lücken in Office, Lync und dem Software Paket "Windows Essentials" (Ehemals Live Essentials).

Geschlossen wird auch die kürzlich entdeckte Sicherheitslücke im Internet Explorer 8, für die es seit gestern wenigstens einen Hotfix gibt.

Wie üblich gibt es im Vorfeld keine Detailinformationen zu den Sicherheitslücken, diese werden zusammen mit den entsprechenden Pachtes am Dienstag veröffentlicht werden.

Zitat

Die Microsoft-Gebetsmühle fährt derzeit Sonderschichten. Und was sie ausspuckt, hat inzwischen mantrahafte Züge: Der Support für Windows XP läuft aus, Ihr müsst upgraden. Idealerweise auf Windows 8, zur Not auch auf Windows 7 - aber Hauptsache, weg von XP.

Es ist ein unglücklicher Umstand, dass der endgültige Tod von Windows XP in eine Zeit fällt, in der Microsoft mit großem Aufwand versucht, wenn schon nicht Begeisterung, dann doch wenigstens Akzeptanz für sein jüngstes Kind Windows 8(.1) zu erzeugen. Da könnte man auf die Idee kommen, dass man nur deshalb so großen Druck auf die immer noch riesige XP-Gemeinde ausübt, weil man Windows 8 ins Feld drücken will.

Wer ein bisschen informiert ist, der weiß natürlich, dass das so nicht stimmt - das Ende von XP steht schon lange fest und wurde mehrfach vertagt. Nun ist es aber endgültig soweit, am 8. April 2014 fällt der letzte Vorhang.

Warum aber ist das so wahnsinnig gefährlich? Sollte XP nach so vielen Jahren nicht so ausgereift sein, dass kaum noch Sicherheitslücken vorhanden sind?

Grundsätzlich ja - aber nach wie vor werden selbst in den neueren Windows-Versionen immer wieder Lücken entdeckt, die bis in die XP-Zeit zurück wirken, weil aus Gründen der Abwärtskompatibilität viele Altlasten mitgeschleppt werden.

Und genau an dieser Stelle lauert die Gefahr:

Sobald Sicherheits-Updates veröffentlicht werden, schauen sich Hacker genau an, welche Dateien da verändert wurden, und mittels Reverse Engineering finden sie oft heraus, wo die Sicherheitslücke steckte und wie sie sich ausnutzen lässt. Auf Basis dieser Informationen wird anschließend Schadsoftware entwickelt, die diese Schwachstellen ganz gezielt angreift.

Wird nach April 2014 eine Schwachstelle gefunden, die auch schon in XP steckte, so wird diese in Windows Vista, 7 und 8 beseitigt, nicht aber in XP - darauf weist Microsoft aktuell wieder hin. Die Lücke bleibt offen, und mit den Sicherheitspatches für die nachfolgenden Windows-Versionen liefert Microsoft den Hackern quasi unfreiwillig die Informationen, die sie brauchen, um XP-Systeme erfolgreich anzugreifen.

Alleine in den letzten zwölf Monaten wurden 30 Schwachstellen geschlossen, die sich durch alle Windows-Versionen zogen - die Gefährdung ist also so real, wie sie nur sein kann.

Man kann daher schon beinahe sicher davon ausgehen, dass unmittelbar nach dem Patchday im Mai 2014 - dem ersten nach dem Supportende von XP - gezielte Angriffe auf Windows XP beginnen werden. Und je größer die Nutzerzahl zu diesem Zeitpunkt noch ist, desto attraktiver ist das Ziel.

Antivirensoftware bietet zwar Schutz, man muss jedoch berücksichtigen, dass XP eben steinalt ist und architekturbedingt um ein Vielfaches anfälliger gegen Schadsoftware ist als Windows 7 oder Windows 8. Dazu kommt der Umstand, dass gerade im Privatkundenbereich die meisten Nutzer mit Adminrechten unterwegs sind, was die Gefahr nochmals deutlich erhöht.

Die Botschaft ist also klar - ob sie gehört wird, steht auf einem anderen Blatt. Die Argumente, XP über April 2014 hinaus zu betreiben, haben wir ja schon genau so oft gehört wie Microsofts Migrations-Auffordernungen: So lange die Hardware noch läuft, wird auch kein neues System angeschafft - oder aber es ist noch Software im Einsatz, die auf neueren Windows-Versionen nicht mehr läuft. Und dann natürlich der immer wiederkehrende Verweis auf die Kosten - hier wiederhole ich mich gerne:

Wenn der KFZ-Meister einen Schraubenschlüssel kauft, dann ist der irgendwann abgenutzt und er muss sich einen neuen kaufen, wenn er weiter Autos reparieren will. Der Maler braucht hin und wieder neue Pinsel, und auch ein PC bzw. dessen Betriebssystem ist irgendwann abgenutzt und muss erneuert werden. So ist eben der Lauf der Dinge, von daher taugt der Verweis auf die Kosten für mich in keiner Weise als Grund, an XP festzuhalten. Wenn XP im April 2014 ausläuft, wird es über zwölf Jahre auf dem Buckel haben. Sucht mal in Firmen nach Anschaffungen im Bereich einer XP-Lizenz, die so lange von Nutzen sind...nein, die Kosten sind kein Grund, bestenfalls eine billige Ausrede.

Eigentlich alles bekannte Tatsachen. Und wenn es dann soweit ist und die ersten XP-Systeme lahm gelegt werden, dann wird man schon einen Grund finden, warum eigentlich doch Microsoft daran schuld ist. Wie immer halt...

Zitat

Ich habe jetzt mein Firefox Profil (den Mozilla Ordner in %appdata%) gelöscht und YouTube funktioniert wieder ordnungsgemäß. Ich werde nun alle Add-Ons nacheinander aktivieren und schauen durch welches der Fehler entsteht.

Es lag am Video Download Helper. Einfach deaktiviert und jetzt funktioniert wieder alles.

Zitat

Internet-Explorer-Nutzer aufgepasst: Das Waffenarsenal des Angriffsframeworks Metasploit wurde um ein Modul ergänzt, das die kritische Zero-Day-Lücke im IE ausnutzen kann. Somit kann sich nun jedermann eine passende Exploit-Webseite zusammenbauen. Das Modul ie_setmousecapture_uaf entstand, nachdem ein Sicherheitsforscher den Angriffscode mit dem JavaScript-Deobfuscator jsunpack untersucht hatte, wodurch der Code in das öffentlich zugänglich Archiv des Dienstes aufgenommen wurde.

Das Metasploit-Modul kann in der derzeitigen Form Windows-7-Systeme angreifen, auf denen der Internet Explorer 9 sowie Office 2007 oder 2010 installiert ist. Office wird benötigt, da der Exploit Code-Fragemente aus dem Help Data Services Module (hxds.dll) von Office recycelt, um die Schutzmechanismen Data Execution Prevention (DEP) sowie Address Space Layout Randomization (ASLR) zu umgehen. Bei der Lücke handelt es sich um einen sogenannten Use-After-Free-Fehler, also einen Zugriff auf einen freigegebenen Speicherbereich. Sie klafft in der Funktion mshtml!CDoc :: SetMouseCapture.

Da die Schwachstelle grundsätzlich die IE-Versionen 6 bis 11 betrifft, ist es nur eine Frage der Zeit, bis auch für die übrigen Ausgaben passende Exploits in Umlauf gebracht werden. Wer den Internet Explorer nutzt, sollte daher umgehend das von Microsoft bereitgestellte Fix-it-Tool installieren, das die Lücke provisorisch abdichtet. Einen vollwertigen Patch, der dann auch automatisch über Windows Update verteilt wird, soll am Oktober-Patchday – also Dienstag, den 8. Oktober – veröffentlicht werden. Wer seinen IE hingegen nicht absichert, riskiert, dass sein System beim Surfen mit Schadcode infiziert wird.

Zitat

Zum monatlichen Patchday veröffentlicht Microsoft in diesem Monat sieben Sicherheitsbulletins. Neben dem obligatorischen Update für den Internet Explorer und die Windows-Betriebssysteme, gibt es Updates für Microsoft Office und die Windows-Serversysteme.

Um Exploits zuvorzukommen, empfehlen wir, die Updates schnellstmöglich zu verteilen beziehungsweise zu installieren.

Microsoft Security Bulletin MS14-030 (hoch)

Vulnerability in Remote Desktop Could Allow Tampering(KB2969259)

Betroffene Software: Windows (7, 8, 8.1), Server 2012

Microsoft Security Bulletin MS14-031 (hoch)

Vulnerability in TCP Protocol Could Allow Denial of Service(KB2962478 )

Betroffene Software: Windows (Vista – 8.1, RT, RT 8.1), Server (2008, 2012 )

Microsoft Security Bulletin MS14-032 (hoch)

Vulnerability in Microsoft Lync Server Could Allow Information Disclosure(KB2969258 )

Betroffene Software: Lync Server (2010, 2013)

Microsoft Security Bulletin MS14-033 (hoch)

Vulnerability in Microsoft XML Core Services Could Allow Information Disclosure(KB2966061)

Betroffene Software: Windows (Vista – 8.1, RT, RT 8.1), Server (2008, 2012)

Microsoft Security Bulletin MS14-034 (hoch)

Vulnerability in Microsoft Word Could Allow Remote Code Execution(KB2969261)

Betroffene Software: Office 2007, Compatibility Pack

Microsoft Security Bulletin MS14-035 (kritisch)

Cumulative Security Update for Internet Explorer(KB2969262)

Betroffene Software: Internet Explorer (6 – 11)

Microsoft Security Bulletin MS14-036 (kritisch)

Vulnerabilities in Microsoft Graphics Component Could Allow Remote Code Execution(KB2967487)

Betroffene Software: Windows (Vista – 8.1, RT, RT 8.1), Server (2008, 2012), Office (2007, 2010), Lync (2007 – 2013)

Weiterführende Informationen bieten Microsofts Technet-Seiten. Wie jeden Monat wurde auch das Tool zum Entfernen bösartiger Software aktualisiert.

Forensoftware: Burning Board® 3.1.8, entwickelt von WoltLab® GmbH